C.I.A في علم التشفير

| التصنيف | مقالات وتدوينات |

| وقت النشر |

2021/10/25

|

| الردود |

1

|

السلام عليكم ورحمة الله وبركاته

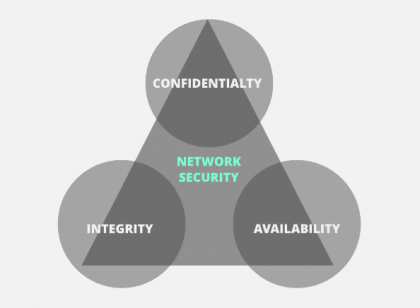

عند الحديث عن أمان الشبكة يعد الـ CIA أحد أهم النماذج المصممة لتوجيه السياسات الخاصة بأمن المعلومات

CIAتعني: السرية (Confidentiality) والنزاهة (Integrity) والتوفر(Availability) وهذه هي الأهداف التي يجب وضعها في الاعتبار أثناء تأمين الشبكة.

-السرية: تعني السرية أن الأفراد / الأنظمة المصرح لهم فقط يمكنهم عرض المعلومات الحساسة أو المصنفة والبيانات التي يتم إرسالها عبر الشبكة يجب ألا يتم الوصول إليها من قبل الأفراد غير المصرح لهم وقد يحاول المهاجم التقاط البيانات باستخدام أدوات مختلفة متاحة على الإنترنت والوصول إلى معلوماتك فالطريقة الأساسية لتجنب ذلك هي استخدام تقنيات التشفير لحماية بياناتك حتى إذا تمكن المهاجم من الوصول إلى بياناتك فلن يتمكن من فك تشفيرها وتشمل معايير التشفير AES (معيار التشفير المتقدم) و DES (معيار تشفير البيانات) وهناك طريقة أخرى لحماية بياناتك وهي من خلال نفق VPN وهو يعني الشبكة الخاصة الافتراضية وتساعد البيانات على الإنتقال بأمان عبر الشبكة.

-النزاهة: هي التأكد من عدم تعديل البيانات فتلف البيانات هو فشل في الحفاظ على سلامة البيانات وللتحقق مما إذا كانت بياناتنا قد تم تعديلها أم لا فإننا نستخدم وظيفة التجزئة ولدينا نوعان شائعان: SHA (خوارزمية تجزئة آمنة) و MD5 (رسالة المباشرة 5)، MD5 عبارة عن تجزئة 128 بت و SHA عبارة عن تجزئة 160 بت إذا كنا نستخدم SHA-1 وهناك أيضًا طرق SHA أخرى يمكننا استخدامها مثل SHA-0 و SHA-2 و SHA-3. لنفترض أن المضيف "أ" يريد إرسال البيانات إلى المضيف "ب" للحفاظ على النزاهة سيتم تشغيل وظيفة التجزئة على البيانات وإنتاج قيمة تجزئة عشوائية H1 والتي يتم إرفاقها بعد ذلك بالبيانات وعندما يتلقى المضيف "B" الحزمة فإنه يقوم بتشغيل نفس وظيفة التجزئة على البيانات التي تعطي قيمة تجزئة H2 وإذا كانت H1 = H2 فهذا يعني أنه تم الحفاظ على تكامل البيانات ولم يتم تعديل المحتويات.

-التوفر: هذا يعني أن الشبكة يجب أن تكون متاحة بسهولة لمستخدميها وهذا ينطبق على الأنظمة والبيانات ولضمان التوفر يجب على مسؤول الشبكة صيانة الأجهزة وإجراء ترقيات منتظمة ووضع خطة لتجاوز الفشل ومنع الاختناق في الشبكة وقد تؤدي الهجمات مثل DoS أو DDoS إلى جعل الشبكة غير متاحة نظرًا لاستنفاد موارد الشبكة وقد يكون التأثير كبيرًا للشركات والمستخدمين الذين يعتمدون على الشبكة كأداة عمل وبالتالي ينبغي اتخاذ التدابير المناسبة لمنع مثل هذه الهجمات.

المصدر هنا.

التعليقات (1)

خالد اليعيش

2023/07/05 | 10:44 PM

Thank<s