مقدمة في مصطلحات التشفير

| التصنيف | مقالات وتدوينات |

| وقت النشر |

2022/03/30

|

| الردود |

0

|

السلام عليكم ورحمة الله وبركاته

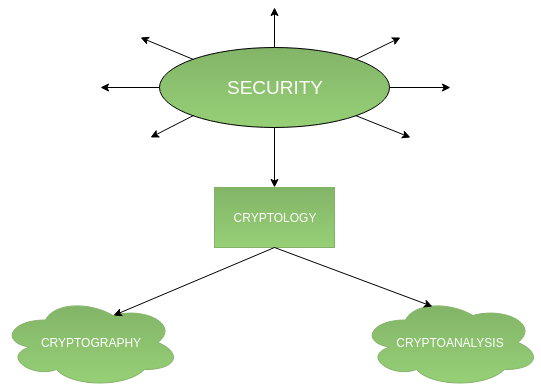

يعد التشفير جانبًا مهمًا عندما نتعامل مع أمان الشبكة، علم التشفير هو علم الكتابة السرية بقصد الحفاظ على سرية البيانات وتحليل الشفرات من ناحية أخرى هو العلم أو في بعض الأحيان فن كسر أنظمة التشفير وكلا المصطلحين هما مجموعة فرعية مما يسمى علم التشفير.

تصنيف : يصور المخطط الانسيابي أن علم التشفير ليس سوى أحد العوامل المشاركة في تأمين الشبكات ويشير علم التشفير إلى دراسة الأكواد والتي تتضمن كتابتها (علم التشفير) وحلها (تحليل الشفرات) ويوجد أدناه تصنيف لمصطلحات التشفير وأنواعها المختلفة.

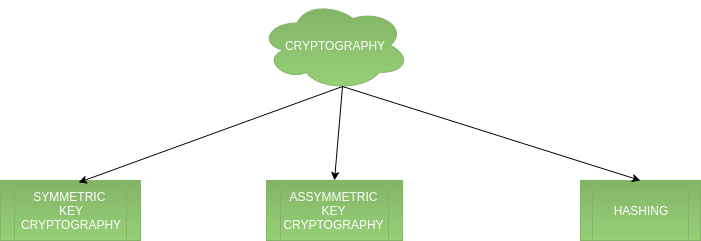

1. التشفير: يتم تصنيف التشفير إلى تشفير متماثل وتشفير غير متماثل والتجزئة فيما يلي وصف لهذه الأنواع.

تشفير المفتاح المتماثل:

يتضمن استخدام مفتاح سري واحد إلى جانب خوارزميات التشفير وفك التشفير التي تساعد في تأمين محتويات الرسالة وتعتمد قوة تشفير المفتاح المتماثل على عدد بتات المفاتيح وهو أسرع نسبيًا من تشفير المفتاح غير المتماثل وتنشأ مشكلة توزيع رئيسية حيث يجب نقل المفتاح من المرسل إلى المستقبل عبر قناة آمنة.

تشفير المفتاح غير المتماثل:

يُعرف أيضًا باسم تشفير المفتاح العام لأنه يتضمن استخدام مفتاح عمومي مع مفتاح سري وهو يحل مشكلة توزيع المفاتيح حيث يستخدم كلا الطرفين مفاتيح مختلفة للتشفير / فك التشفير وليس من المجدي استخدامه لفك تشفير الرسائل المجمعة لأنه بطيء جدًا مقارنة بتشفير المفتاح المتماثل.

التجزئة:

يتضمن أخذ النص العادي وتحويله إلى قيمة تجزئة ذات حجم ثابت بواسطة دالة التجزئة وتضمن هذه العملية سلامة الرسالة حيث يجب أن تتطابق قيمة التجزئة على كلا الجانبين المرسل والمستقبل.

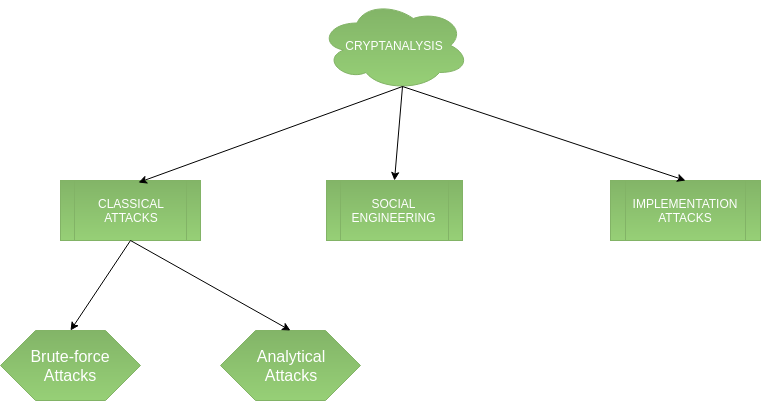

2. تحليل الشفرات:

الهجمات الكلاسيكية:

ويمكن تقسيمها إلى

أ) الهجمات التحليلية:

هي تلك الهجمات التي تركز على كسر نظام التشفير من خلال تحليل البنية الداخلية لخوارزمية التشفير.

ب) هجمات القوة الغاشمة:

تقوم هجمات القوة الغاشمة بتشغيل خوارزمية التشفير لجميع الحالات المحتملة للمفاتيح حتى يتم العثور على تطابق.

هجوم الهندسة الاجتماعية:

حيث يعتمد على العامل البشري عن طريق خداع شخص ما للكشف عن كلمات المرور الخاصة به للمهاجم أو السماح بالوصول إلى صلاحيات غير مصرح لها ويجب على الأشخاص توخي الحذر عند الكشف عن كلمات المرور الخاصة بهم لأي طرف ثالث غير موثوق به.

هجمات التنفيذ:

يمكن استخدام هجمات التنفيذ مثل تحليل القناة الجانبية للحصول على مفتاح سري وتكون ذات صلة في الحالات التي يمكن فيها للمهاجم الوصول المادي إلى نظام التشفير.

المصدر هنا.

التعليقات (0)

لم يتم إضافة ردود حتى الآن...